- Ataque de denegación de servicio: (Denial of service) Ataque a sistema de computadoras o redes, donde el el servicio o recurso sea inaccesible a los usuarios legítimos. Perdida de conectividad por consumo de ancho de banda, o sobrecarga de recursos.

- Servidor de seguridad: Software o hardware que ayuda a impedir el paso de hackers, virus y gusanos que intentan ingresar al equipo a través de Internet.

- Virus: son pequeños software diseñados para propagarse, elimina datos del equipo, se propagan por mensajería instantánea, descargas de Internet o por memorias Pendrive, cd's contaminados.

- Spyware: Software que provoca aparición de anuncios, que recopilan información, o modifican la configuración del equipo.

- Ataques pasivos y activos: En los ataques pasivos no se altera la comunicacion, solo monitarea el trafico, en cambio los ataques activos implican algo de modificacion del flujo de datos, permitiendo asi la suplantacion de identidad.

- Ingeniería Social: Tretas o engaños que realiza un individuo para conseguir informacion confidencial o contraseñas de una empresa.

- Phising: Envío masivo de correos electrónicos haciéndose pasar por empresas legitimas buscando obtener información personal.

- Escaneo de puertos: detección de servicios que posee un equipo, con el fin de ser utilizados para ataques.

- Wardialers: Software utiliza acceso telefónico para encontrar puntos de acceso telefónico, para lograr acceso a la red.

- Bombas lógicas: se activan ante la ocurrencia de un evento en su lógica.

- Troyanos: Se camuflan en otro software y se activan cuando este otro se activa.

- Gusanos: Auto duplican se propagan en redes informáticas para consumir ancho de banda.

- Cookies: archivos de texto con información de la navegación del usuario, o con datos importantes que pueden ser utilizados por espías informáticos.

- Keyloggers: Son aplicaciones que capturan todo lo digitado por el teclado, para ser usado por atacantes en la red.

- Exploits: Se trata de buscar vulnerabilidades de un sistema para poder infiltrarse a él por ese “hueco”.

- Control remoto de equipos: Atacante puede tomar el control del equipo a distancia.

- Eavesdropping: técnica por la cual el atacante obtiene información que no estaba destinada para él.

- Seguridad Lógica: aplicación de barreras y procedimientos que resguarden el acceso a los datos y sólo se permita acceder a ellos a las personas autorizadas para hacerlo.

- Violación de la seguridad: la entrada no autorizada de aplicaciones, o de acceso a la información que permite a los atacantes informáticos infiltrarse para poder sustraer, modificar y/o dañar información confidencial de una red.

- Para que sirve la seguridad informática en una empresa: la seguridad preventiva en una empresa es de gran importancia, ya que toda red puede ser violada con facilidad para el daño o robo de información, por ello se deben crear parámetros que permitan reducir las posibilidades de infiltración a intrusos.

- Es bueno o malo tener IP's dinamicas: son en mi concepto muy buenas, no solo sirven para liberar posibles ip’s que necesitan otros ordenadores en el caso de las ISP, sino que además no permiten el fácil acceso a mi ordenador porque cambia constantemente, el router se encarga de ello.

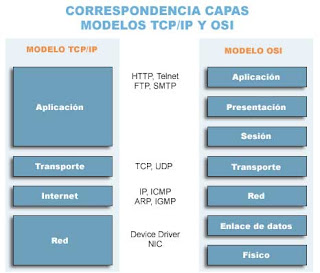

- Para que sirven los protocolos?: los protocolos sirven para normalizar los procedimientos que efectúa una red y que permiten una mejor interacción e interpretación de la información.

- Ataques sintácticos: buscan huecos en la lógica o programación del software o en las redes informáticas, para explotar vulnerabilidades.

- FACTORES DE LOS ATAQUES LÓGICOS:

1) Robo de información

2) Daño de información

3) Búsqueda de información

4) Modificación de la información

5) Suplantación de identidad

6) Daño intencional o involuntario a la empresa o el usuario

- MEDIDAS DE CONTROL:

1) Firewalls

2) Antivirus y anti espías

3) Software de auditoria(programas que estén constantemente observando el estado en que se encuentra el usuario en la red)

4) Planes de seguridad en la empresa

5) Capacitación de usuarios para el manejo de las herramientas informáticas

- Troyanos: Se camuflan en otro software y se activan cuando este otro se ejecuta para crear backdoors puertas traseras para que se pueda acceder remotamente a la terminal.

- HACKER: persona apasionada por el conocimiento profundo de los sistemas informáticos, que utiliza sus conocimientos para el mejoramiento de la informática en el mundo.

- CRACKER: Persona parecida en varios sentidos a los hacker, solo que este utiliza sus conocimentos para beneficio personal o para hacer daño.

- LAMER: persona que posee pocos conocimientos en el mundo de la informática, a veces asegura tener suficientes conocimientos pero en realidad solo aparenta.

- WANNABE: Personas que imitan a otras en muchos aspectos, pero en realidad no saben nada de lo que aparentan.

- NEWBIE: novato en una comunidad (online, foros, comunidades)

- ELEMENTOS DE INTERCONEXION DE RED: componente de red que permite la unión física y/o lógica de dos o más redes distintas.

· Repetidores / ampliadores

· Hub

· Puentes

· Switch

· Router

· Gateway

- REPETIDORES / AMPLIADORES: dispositivos que regeneran la señal o la amplían a su estado original.

- LIMITACIONES DE UN REPETIDOR:

· No son confiables ni actualizables

· Limite en la distancia

· No ofrece mucha seguridad

- ATENUACIÓN: es el efecto que produce el medio ambiente y la distancia, en la señal, debilitándola.

- HUB: dispositivo que permite centralizar el cableado de una red, ampliándola, recibiendo una señal y enviándola a todos sus dispositivos.

- LOS PASIVOS: no necesita fuente externa de energía, actúa como un cable, no regenera la información

- LOS ACTIVOS: regenera la señal y necesita de toma externa de alimentación.

- LOS INTELIGENTES: lo mismo que uno activo pero además provee detección de errores, como colisiones excesivas.

- PUENTE: dispositivo que sirve para conectar dos redes que tienen el mismo protocolo, funciona a nivel lógico, reduce tráfico y colisiones de paquetes.

- VENTAJAS SOBRE UN HUB: un hub funciona a nivel físico enviando los paquetes a todos los equipos hasta encontrar su destino, si se vuelve a enviar un paquete para esa terminal el hub vuelve a escáner puertos hasta encontrarlo nuevamente, en cambio el puente solo necesita hacerlo una sola vez.

- Switch: dispositivo digital que interconecta dos o mas redes, pasando datos de un segmento a otro con la dirección Mac, filtro en la red, mejoran rendimiento y seguridad.

- DIFERENCIAS SWITCH Y PUENTE:

El puente trabaja bajo arquitectura de software, y el Switch bajo hardware

El costo por puerto es bajo en el Switch y en el puente es alto

El Switch soporta VLan y el puente no.